„Zu argumentieren, man kümmere sich nicht um seine „Privatheit“ weil man nichts zu verbergen habe, ist nichts anderes als zu sagen, man kümmere sich nicht um „freie Meinungsäußerung“ weil man nichts zu sagen hat.“ – Edward Snowden[1] – Pic by Laura Poitras / Praxis Films, CC BY 3.0, https://commons.wikimedia.org

„Zu argumentieren, man kümmere sich nicht um seine „Privatheit“ weil man nichts zu verbergen habe, ist nichts anderes als zu sagen, man kümmere sich nicht um „freie Meinungsäußerung“ weil man nichts zu sagen hat.“ – Edward Snowden[1] – Pic by Laura Poitras / Praxis Films, CC BY 3.0, https://commons.wikimedia.org

„Du musst um deine Privatsphäre kämpfen, sonst verlierst du sie.“[2] – Eric Schmidt, CEO Alphabet Inc.[3] (Dachorganisation von Google Inc.) – Pic by Guillaume Paumier – Flickr, CC BY 2.0, https://commons.wikimedia.org

Als Pädagoge steht man heute häufig vor der Tatsache, dass Schülerinnen und Schülern doch recht arglos mit Ihren Daten hantieren und wir nicht immer wissen, wie damit umzugehen ist. In Diskussionen hört man immer wieder die Floskel „ich habe ja nichts zu verbergen“ oder „ist mir doch egal“. Eine gute, wenn auch etwas intellektuelle Beschäftigung mit dieser Form der Argumentation findet man bei Telepolis[4], eine allgemeinere bei Spiegel Online[5] und Amnesty International[6]. Im Gegensatz zu dieser Informations-Arglosigkeit scheint es in der Bevölkerung aber dennoch eine immer stärkere Verunsicherung zu geben, wie sicher unsere Daten im Netz eigentlich aufgehoben sind[7] [8].

Gerade die in der Schule erlebten Diskussionen und Erfahrungen Jugendlicher mit sozialen Netzwerken haben zu pädagogischen Hinweisen geführt, wie man damit umgehen könnte[9]. Studien zum Nutzungsverhalten zeigen, dass bei Jugendlichen ein teils doch recht argloses „Oversharing“ an Informationen vorliegt[10] und Datensicherheit für den einzelnen nicht immer im Vordergrund steht[11]. Und vor allem: Auch Schüler selbst fühlen sich mit zunehmendem Alter in ihren eigenen Communities nicht mehr sicher[12].

Doch wie können wir heutzutage mit den unterschiedlichsten Szenarien der potentiellen Bedrohung unserer Freiheit umgehen? Gibt es überhaupt eine Bedrohung und wenn ja, wer oder was bedroht uns eigentlich? Ist eine Gegenwehr noch mit einfachen Mitteln möglich, ohne gleich ein Informatikstudium gemeistert zu haben?

Diese Fragen sind leider nicht so ohne Weiteres und vor allem nicht mal soeben zu beantworten. Eine kurze Einsicht, warum bestimmte Dinge sich heute so darstellen, hilft bei der Bewertung – schließlich handelt es sich um Technik, auch wenn die Art der Benutzung der Geräte immer mehr davon ablenken möchte. Technik an sich ist zunächst wertfrei. Daher sollten wir technische Mechanismen kennen lernen und verstehen, um überhaupt einschätzen zu können, ob wir eine Technologie als gut oder schlecht bewerten.

So möchte ich zur Beantwortung zunächst einen kleinen Überblick über die potentiellen „Bedroher“ unserer Privatsphäre im technischen Hinblick und zum Umgang mit digitalen Medien geben. Dabei werde ich einige praktische Hinweise erläutern, die meines Erachtens wichtig sind, um im Rahmen von Unterricht Impulse für Erkenntnisse zum Selbstdatenschutz geben zu können. Hierbei will ich, vorbereitend auf eine mediale Kompetenz, Kenntnisse und Haltungen aufzeigen, die es einem Schüler erlauben sollen, handlungsfähiger zu werden und ein Gespür für Selbstdatenschutz zu entwickeln.

Wer Interessiert sich eigentlich für unsere Daten?

Wer Interessiert sich eigentlich für unsere Daten?

Daten werde heute überall gesammelt, wo digitale Geräte mit anderen digitalen Geräten kommunizieren sollen. Ich unterscheide hier mindestens drei Interessengruppen:

Die Kommerziellen

Alle Firmen, die (private) Daten sammeln, diese in Beziehung zueinander setzen, aggregieren und dann am Ende in irgendeiner Form (ob indirekt oder direkt) weiterverkaufen, gehören in diese Kategorie. Uns allen fallen sofort mindestens 2 Firmen ein, die zwar zum größten Teil ihre Dienste kostenlos für den Benutzer anbieten, aber am Datenbestand verdienen. Der Grund hierfür waren u.a. die Dotcom Krise um das Jahr 2000, wo die meisten Firmen vor dem Dilemma standen ihre Dienste zu monetarisieren aber keiner für diese bezahlen wollte. Also wurden Daten zur Ware – und das Geschäftsmodell funktioniert bekanntlich ziemlich gut.[13] [14]Der Zugriff auf unsere Daten durch die „Privat“-wirtschaft (ein Schelm wer Böses dabei denkt) ist hierbei unterschiedlich gestaltet. Interne Prozesse der Verarbeitung unserer Daten bleiben dem „Nutzer“ oder besser dem „Produkt“ unverständlich bis intransparent oder werden als Betriebsgeheimnis[15] deklariert. Wir sind nicht mehr Herr über unsere Daten – und wir wissen leider nicht, was damit passiert. Heutzutage sammeln die kommerziellen Institutionen die meisten Daten über den Browser und über Apps (siehe Kapitel „Wie werden Daten gesammelt“.)

Die Illegalen

Die Illegalen

Illegale Informationssammler greifen ohne zu fragen unsere Daten ab. Ich vermeide hier ganz bewusst den Begriff des Hackens, da diese Tätigkeit von mir als wertfreier und kreativer Prozess verstanden wird und zunächst moralisch nicht besetzt ist.Das Ziel bei der illegalen Beschaffung von Informationen kann durchaus sportlich motiviert sein: weil es geht, weil man es kann, weil man sich vergleicht. Wenn andere Ziele verfolgt werden und Geld im Spiel ist geht es über zu Diebstahl von Identitäten[16], Informationen[17] und Wertvollem[18] bis hin zu Erpressung[19]. Die Motivationskurve ist also recht steil.Wir alle haben schon mit Bots, Trojanern und / oder Phishing/Spam zu kämpfen gehabt und stehen dem Problem häufig machtlos gegenüber. Unsere Möglichkeiten der Selbstverteidigung sind hierbei recht ernüchternd: Selbst die Sicherheitsindustrie (in diesem Falle die Hersteller von Antivirensoftware), die im Laufe der letzten Jahrzehnte immer wieder Ängste schürten und Milliarden mit dem Sicherheitsbedürfnis ihrer Kundschaft verdienten, hat heute im Rahmen der aktuellen Bedrohungsszenarien den Kopf in den Sand gesteckt und wendet sich lieber lukrativeren Geschäftsfeldern zu[20]. Das soll nicht bedeuten, dass der technische Schutz eines Systems komplett sinnlos ist und man darauf verzichten könnte, das „Sicherheitsgefühl“ lässt aber bei Kenntnis dieser Tatsache doch zunächst erstmal nach.

Vorrangig für Schüler sollte in dieser Hinsicht sein, ein Grundgefühl dafür zu entwickeln, was man auf einem System machen darf und was nicht und welche Konsequenzen das jeweils haben kann. Grundsätzliche Verhaltensweisen (z.B. nicht alles herunterladen, was man vorgesetzt bekommt) sind eigentlich mittlerweile Voraussetzung für die Bedienung eines PC und sollten daher besprochen werden. So lässt sich der generelle Schutz von technischen Systemen (zumindest bei einem PC) mit den Materialien von Klicksafe gut erarbeiten.[21]

Des Weiteren kann man mit Schülern die Funktionsweisen von Spam und Phishing erarbeiten. Hierzu gibt es eine gute Übersicht über mögliche Ansätze auf der Seite von Botfrei[22] oder auch bei Klicksafe[23].

Die Staatlichen

Die Staatlichen

Spätestens seit den Snowden-Enthüllungen wissen wir es konkret: Der Staat würde gerne mehr über uns wissen! Sehr gut eignet sich hier ein Blick in die Timeline von Heise, denn hier sind minutiös alle Fakten zu diesem Fall zusammengestellt[24]. Doch nicht nur das: Staaten investieren nicht nur in reine Überwachungstechnik, sondern vor allem auch in den Bereich des Cyber-Warfare.[25] Eine hervorragende Zusammenfassung, die sich mit Mittel- bis Oberstufenschülern gut bearbeiten lässt, findet sich beim Projekt „NETWARS / out of CTRL“ und man lernt nebenbei auch noch, wie moderne interaktive Dokumentationen aussehen können[26]. Dazu gibt es hier auch noch die erste Episode der Graphic Novel „The Butterfly Attack“ kostenlos für Tablets und Mobilgeräte, die sich ergänzend zum Behandeln des Themas mit Schülern eignet. Auch aktuelle News[27] kann man hierbei gut in den Unterricht einfließen lassen – es gibt täglich Neues…Generell sei gesagt, dass Software fehlerhaft „by Design“ ist und das wird sich so schnell nicht ändern. Sicherheitslücken wird es immer geben und sie werden auch immer aktiv ausgenutzt werden. Der Ankauf von Wissen über Lücken in Software, die zum Angriff genutzt werden können, führte zu einem massiven Anstieg der Professionalisierung einer Branche, die diese Lücken teilweise auch bewusst verheimlicht und nur gegen Bares ausplaudert[28]. Staaten sind beim Ankauf solcher Informationen mittlerweile ganz vorne dabei und treiben damit die Preise extrem in die Höhe. Dieses „Geschmäckle“ hinterlässt ein weiteres Quäntchen am generellen Unsicherheitsgefühl und führt zu einem Katalysatoreffekt. Wem kann man hier eigentlich noch vertrauen? Oder muss ich doch wieder die Verantwortung selber in die Hand nehmen? Ich finde, dass Staaten, vor allem aber demokratische Staaten, so etwas nicht tun sollten. Warum die Daten in Staatshand gefährlich sein können, fragen Sie? Ein Blick in die Geschichte der Rosa Liste, vielleicht auch mit Schülern, gibt hier vielleicht Einsichten[29] [30]…Bei der Beschäftigung mit den Problemen, die Staaten bei der Überwachung haben, merkt man schnell, dass Verschlüsselung als Lösung für eine Gegenwehr in Frage kommt. Im Laufe der Geschichte des Internets wurde aber auch immer wieder von staatlicher Seite (und sicher nicht nur hier) versucht, diese in unterschiedlichen Ausprägungen existierende Verschlüsselung von Kommunikation zu kompromittieren[31] [32].

Grundstrukturen des Netzes

Problematisch bei jeglicher Form von Datensammlung ist vor allem, dass das Internet ursprünglich als Kommunikationsmittel für zwei, sich grundsätzlich vertrauende Kommunikationspartner entworfen wurde[33]. Die Möglichkeit, dass bei der Kommunikation mithörende Instanzen zwischen zwei Systemen sitzen könnten, wurde zunächst strukturell nicht bedacht. Die Denker des Cluetrain Manifesto[34] erstellten vor 17 Jahren bahnbrechende Thesen zum Internet, die für viele professionelle Internetarbeiter handlungsleitend wurden. 2015 legten sie nochmal nach und kommentierten die aktuelle Entwicklung so:

Doc Searls, by Betsythedevine (Own work) CC BY-SA 4.0, via Wikimedia Commons

„Das Netz ist keine Kathedrale, es steht höchstens das Baugerüst. Denken Sie an Privatsphäre, die war zunächst nicht mal Teil des Designs. Die ursprünglichen Internet-Protokolle wurden entwickelt, damit wir uns vernetzen. Es war ein bisschen wie im Garten Eden, wir sprangen nackt umher. In der physischen Welt haben wir 10.000 Jahre dafür gebraucht, so etwas wie Privatsphäre zu entwickeln und uns Kleidung anzuziehen. Im Netz sind wir nackt und Firmen nutzen das aus. Wir müssen das Äquivalent zu Bekleidung erst noch entwerfen.“ Doc Searls – 10.01.2015 – Süddeutsche Zeitung[35]

Somit ist es meiner Meinung nach, heute wenigstens uns naturwissenschaftlich orientierten Pädagogen zuzumuten, dass man von Prinzipien der Verschlüsselung[36] [37] und E-Mail Verschlüsselung[38] wenigstens gehört hat. Vielleicht möchte man sich ein Bild davon machen, um ggf. auch den einen oder anderen Ratschlag erteilen zu können. Insgesamt erfordert das „am Ball bleiben“ aber eine doch nicht unerhebliche Anstrengung, ändern sich die Möglichkeiten doch innerhalb kurzer Zeit wieder. Ein Zitat von Phil Zimmermann, dem Erfinder von PGP, einer Ende-zu-Ende E-Mail Verschlüsselung, sei hierbei nicht unerwähnt. Im Rahmen der staatlichen Überwachung ist es lohnenswert, sich einmal mit der Geschichte der Crypto-Wars, von ihm[39] und Levar Ledison der Firma Lavabit[40] zu beschäftigen: If privacy is outlawed, only outlaws will have privacy (Wenn Privatsphäre gesetzlos wird, haben nur Gesetzlose Privatsphäre).[41]

Als letzter Punkt sei gesagt, dass auch solcherlei Apps wie „Whatsapp“ mittlerweile auf Ende-zu-Ende Verschlüsselung setzen. Die Nachrichten werden hierbei zwischen den beiden Geräten verschlüsselt und können nur auf dem als Empfänger adressierten Gerät wieder entschlüsselt werden.[42] Wie gut das funktioniert ist nicht klar – es scheint aber hier bei der Absicherung durchaus (absichtliche?) Fehler zu geben, die all den Schutz wieder aushebelt (siehe z.B. bei https://www.heise.de/). Dazu kommt: Welche Daten die App noch so alles mitliest und an die Server von Whatsapp bzw. den Mutterkonzern Facebook schickt, ist nicht hundertprozentig bekannt…[43] Bekannt ist, dass zumindest die Telefonbücher der Nutzer untereinander in Beziehung gesetzt werden[44] – und einiges mehr wäre möglich[45]. Bei einen Kaufpreis[46] für WhatsApp von $19 Milliarden (damals €13,8 Milliarden) will man irgendwann mal ein Stück vom Kuchen – Gegenwehr ist leider nur mit komplexem Eingriff in das Android-Betriebssystem und hohem technischen Verständnis möglich[47]. Bei Apple Geräten ist so ein Eingriff nur mit Jailbreak[48] in rudimentärer Form und Privacy Einstellungen in geringem Umfang möglich[49]. In meinem Fachartikel „Flucht in kleinen Schritten – Oder: Mehr digitale Autonomie auf Android Geräten“ gehe ich näher auf das Problem bei und mit Android ein.

Wie werden Daten gesammelt?

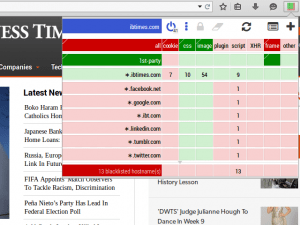

Der wichtigste Kanal für Datensammlungen ist der Internetbrowser. Hierüber wird der Nutzer in der einen oder anderen Form für den Betreiber einer Webseite oder eines Dienstes transparent, weil er wiedererkennbar und verfolgbar wird. Durch das Bereitstellen eines eigenen Browsers[50] oder dem sicherstellen, dass der eigene Dienst fest in einem fremden Browser verankert ist[51], wird gewährleistet, dass diese Wiedererkennung von Menschen nach einmaliger Anmeldung mit einem Realnamen für die nächste Zeit persönlich identifizierbar bleibt. Und nicht nur das: In der Standardeinstellung der meisten Browser reden nicht nur die Webseite und der Browser miteinander sondern die Webseite baut parallel dazu auch noch diverse Verbindungen zu vielen anderen Webseiten auf und verrät dabei so einiges über das Nutzungsverhalten des Users. Hierzu gibt es für die Webseite die Möglichkeit, auf dem Rechner des Users dauerhaft eine kleine Datei mit Daten abzulegen, die sogenannten Cookies (Kekse)[52]. Diese Cookies speichern Datenfragmente auf ihren Computern und können dazu genutzt werden, das Surfverhalten eines Internetnutzers zu analysieren – und das ist für Werbetreibende der Anreiz schlechthin. Nun können beliebige Daten, z.B. Verweildauer, eine ID-Nummer zur Wiedererkennung oder auch die Zugangsdaten einer Website einfach im Cookie hinterlegt und später von den Diensten wieder ausgelesen werden. Findige Geister werden nun einwenden: Nichts einfacher als das! Wir löschen die Cookies oder akzeptieren die Speicherung nicht – doch leider greift dieses Verhalten heute nur noch kurz bis gar nicht mehr. Diese erste Verteidigungsmaßnahme von mündigen Internetsurfern führte nämlich dazu, dass Werbetreibenden enorm aufrüsteten, denn: hier steckt richtig viel Geld drin! Zum Cookie kamen dann Tracking (Verfolgungs-) Techniken wie das sog. Flashcookie[53], Zählpixel[54] oder das Canvas Fingerprinting[55]. Gerade letzteres sorgte durch seine perfide Machart für Unmut, da der Einzelne kaum mehr etwas dagegen unternehmen konnte und vor allem: Wir wurden nicht gefragt ob wir denn im Internet verfolgt werden möchten oder nicht! Bis 2009[56] hatten nur wenige Gesetze eine Option für den Verbraucher im Hinterkopf bzw. waren nur als Empfehlungen für Gesetzgeber formuliert – das Internet war der neue Wilde Westen, doch aktuell kommt etwas Bewegung ins Spiel[57].

Als Praxishinweis sei hier noch das Tool „Am I Unique“ genannt (https://amiunique.org). Hier kann man sich sehr schön aufgearbeitet zeigen lassen, wie identifizierbar der benutzte Browser von einer besuchten Webseite sein kann.

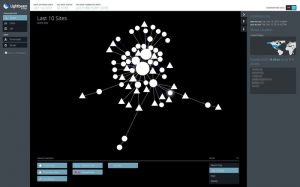

Im Rahmen von Browser-Selbstverteidigungsmaßnahmen, habe ich mir als Lehrer zunächst angewöhnt, Cookies praktisch „erfahrbar“ zu machen. Es gibt für den gängigen Browser Firefox ein Plugin namens „Lightbeam“. Dieses stellt alle ab dem Zeitpunkt der Aktivierung gesetzten Cookies und Verbindungen dar und vernetzt diese optisch miteinander, um aufzuzeigen, welche Webseiten Informationen untereinander austauschen[58]. Die Schüler bekommen von mir einen mit Lightbeam präparierten Browser und erhalten dann den Auftrag: „Wo holt ihr eure Mails ab? Wo findet ihr eure Tagesnachrichten? Wo organisiert ihr euch Unterhaltungsmedien? Wo kauft ihr ein?“ Jeder surft zwei seiner Lieblingsseiten aus allen Kategorien an (15 Minuten) und danach wird gemeinsam visualisiert. Das Ganze sorgt für regen Diskussionsstoff – und meistens kommen die Schüler auch selber darauf, was da nun eigentlich zu erkennen ist.

Eine weitere exzellente Quelle ist die Dokumentation „do not track “[59]. Der Regisseur Brett Gaylor versucht ebenfalls, mit Einbeziehung der Trackingdaten, eine möglichst immersive, universelle Form der Selbsterfahrung von Tracking und Co. für den Zuschauer zu erreichen. Die vielfach ausgezeichnete Serie kommt in 7 Episoden zu jeweils unterschiedlichen Überthemen daher und lässt sich auch einzeln aufrufen.

Abschließend sei noch auf zwei Plugins für Chrome und Firefox hingewiesen, die zwar nicht für vollkommene Sicherheit sorgen, aber den Datenhunger einzelner Webseiten gut eindämmen können. Die erste ist uBlock Origin[60]. Ein Tutorialvideo hierzu gibt es bei Youtube[61]. Das genannte Plugin ermöglicht das Tracking von verschiedenen bekannten Internetseiten erfolgreich zu unterbinden ohne viel Interaktion für den User. Für erfahrenere Benutzer gibt es vom selben Programmierer noch uMatrix[62]. Auch hier gibt es ein Tutorialvideo[63] dazu. Der Unterschied zu uBlock ist, dass ich hier selber entscheide, welche Elemente einer Website aus welcher Quelle erlaubt sind und welche nicht. Ansonsten lässt sich auch mit Lightbeam ein Tracking verhindern und bei Firefox mittlerweile auch durch spezielle Einstellungen mit Bordmitteln[64].

Browser sind jedoch nur das Eine und seit 1994 durch den ersten Netscape Navigator Massenware. Bisher ist eine solche Form der Datensicherheit nur mit Browsern auf PCs, Mac und Linux möglich – das Pluginsystem macht es möglich. Nun haben wir aber seit Frühjahr 2007 eine ganz andere Form der Geräte (mittlerweile nutzen fast 5 Milliarden Menschen Mobiltelefone[65] und ja, es sind tatsächlich erst 9 Jahre!) die konzeptionell etwas anders funktionieren. Always on, always in, always data. Doch nicht nur das: Der Nutzer wird weitestgehend seit dieser Zeit von komplexen Einstellungen innerhalb der Geräte ferngehalten und er wird über viele Dinge nicht aufgeklärt. Apps sind im Endeffekt eigene

Minibrowser, die jeweils eigene Mechanismen mitbringen, die über die Funktionen eines reinen Browsers weit hinausgehen. Was für Daten hier erhoben werden und fließen, ist dem Nutzer zumeist völlig intransparent.

Gerade Apple kann man derzeit noch zugutehalten, dass sie die Daten ihrer Nutzer offiziell (noch) nicht verkaufen[66] – aber was hier an Daten aggregiert wird, ist ein Goldschatz, der bei einem börsennotierten Unternehmen mit Gewinnabsicht sicher irgendwann monetarisiert werden will. Bisher haben es die Jungs aus Cuppertino aber noch nicht nötig. Für interne Prozesse werden die Nutzerdaten aber bereits rege genutzt (siehe vorherige Fußnote). Somit müssen wir uns doch auch einmal folgender Frage widmen:

Was für Daten werden eigentlich gesammelt?

Ich unterscheide hier der Einfachheit halber vier verschiedene Datenformen:

Inhaltsdaten

Inhaltsdaten

Die Inhaltsspeicherung von Daten bedeutet, dass ich einen kompletten Datensatz speichere. Meist liegen Daten im Klartext vor, solange sie nicht verschlüsselt sind. Bei einer E-Mail z.B. wäre das der gesamte geschriebene Text, der in diesem Falle, aufgrund des ursprünglichen Designs von eMail Diensten, unverschlüsselt durchs Netz läuft. Einzige Chance: ich kümmere mich selber darum, die Daten zu verschlüsseln. Ein guter Vergleich für Schüler ist die Vorstellung, dass eine E-Mail eine Postkarte ist. Alles was der Postbote nicht lesen soll, kommt nicht auf die Postkarte!

Das bedeutet also, dass jeder Computer dazwischen alle Mails mitlesen kann. Dem schlagen viele Provider mittlerweile ein Schnippchen, indem sie eine Transportverschlüsselung anbieten. So kann dann aber wenigstens noch der Provider die Mail lesen – der Transport über andere Rechner ist hiermit aber unkritisch. Somit können also E-Mail Dienstleister wie GMX, Web.de. Hotmail oder GMail die Inhaltsdaten immer noch komplett lesen, indexieren und gewichten, um dem Einzelnen personalisierte Werbung auszuspielen. Üblicherweise kann man davon ausgehen, dass diese Inhaltsdaten zwar nicht von Menschen gelesen werden, aber es wäre tendenziell möglich, und die Staatsmacht macht auch rege Gebrauch davon[67]. Die einzige Lösung, um Inhaltsdaten, aber auch jegliche andere Form von Daten, beim Weg über die Computer sicherer zu machen, ist die sog. Ende-zu-Ende Verschlüsselung[68], in der Hoffnung, dass das Knacken des Algorithmus der Verschlüsselung noch nicht möglich ist[69].

Bis heute verschlüsseln Menschen aber nur selten E-Mails – darum darf ich als Lehrer eigentlich niemals personenbezogene Daten durch das Internet per E-Mail schicken – außer ich kümmere mich auch hier wieder selbst um die Verschlüsselung. In meiner Schule haben wir Lehrer uns angewöhnt, wenn wirklich mal Daten verschickt werden sollten, diese mit 7ZIP[70] zu verpacken und mit AES256[71] zu verschlüsseln – und das Ganze auch nur über die Dienst E-Mail der Schule.

Metadaten

Metadaten sind Daten über Daten. Klingt kompliziert, ist es aber nicht: Sie speichern die Eigenschaften von Objekten und nicht die Inhalte. Beim Telefonieren wären Metadaten[72] z.B. „Startzeit“, „Endzeit“, „angerufene Nummer“, „abgehende Nummer“, „Uhrzeit“ u.s.w. Interessant ist es, solcherlei Daten zu speichern, denn so lassen sich z.B. leicht soziale Beziehungen herstellen. Für die Einführung der Vorratsdatenspeicherung wurde stets betont, dass nur Metadaten erhoben werden und die Menschen nicht ausspioniert werden. Was man allerdings alles mit Metadaten machen kann, ist erschreckend[73] und kann auch mit Schülern gut besprochen werden[74].

Nutzungsdaten

Nutzungsdaten sind eine Form der Metadaten, die wir explizit noch einmal rausgreifen, um ein Prinzip klar zu machen: Nutzervermessung ist allgegenwärtig! Gerade Tablets und Mobiltelefone sind heute in der Lage Nutzungsdaten, die bis ins kleinste Detail ausdefiniert werden können, zu erheben. So lässt sich z.B. die Dauer des Fingerabdrucks auf einem Tablet Screen genau messen. Verweildauern innerhalb der verschiedensten Apps, Tastendruckgeschwindigkeiten, etc. – all das wird zur Analyse des Nutzungsverhaltens und der Verbesserung des Nutzererlebnisses genutzt. In Datenschutzbestimmungen von Apps wird häufig explizit darauf hingewiesen. Dass diese Daten auch Rückschlüsse auf die Person zulassen, erklärt sich mittlerweile auch von selbst.

Viele Sensoren sind heute in Mobilgeräte eingebaut: Feuchtigkeit, Fingerabdrücke, Herzschlag, Luftdruck, Annäherung (eines anderen Geräts), magnetische Richtung, Beschleunigung, Rotation, Helligkeit, Höhenmesser, Temperatur, Kamera, Funkwellen, Gestensensor, Ton, Ultraschall – Bildquelle: ifixit.com

Sensordaten

Wir haben heute in den meisten Mobiltelefonen und Tablets Sensoren verbaut, die ganz einfach im Laufe der Zeit Daten über unsere Umwelt sammeln können. Bekannt sind bisher folgende, ohne Garantie auf Vollständigkeit:

Feuchtigkeit, Fingerabdrücke, Herzschlag, Luftdruck, Annäherung (eines anderen Geräts), magnetische Richtung, Beschleunigung, Rotation, Helligkeit, Höhenmesser, Temperatur, Kamera, Funkwellen, Gestensensor, Ton, Ultraschall

Wir werden in naher Zukunft viele weitere Sensoren in unseren Geräten finden. Der nächste Kandidat ist ein Infrarot- und 3D-Sensor – ab da weiß die Kamera mit 99,9%iger Sicherheit immer, wer vor ihr sitzt.[75]

Die Daten, die von all diesen Sensoren aggregiert werden können ermöglichen es Firmen, wie z.B. Apple oder Google in Zukunft z.B. Mikrowetter vorherzusagen (Luftdruck plus Temperatur plus Feuchtigkeit). Man kann sich aber auch vorstellen, dass, je nachdem wer die An- und Aus-Kontrolle über die jeweiligen Sensoren hat, noch viel mehr Informationen und Prognosen akkumuliert werden können.

Ich habe in meinem Handy oder Tablet heute kaum eine Möglichkeit einzelne Sensoren gezielt an und auszuschalten. Sollte ich nicht ein Recht dazu haben?

Datenverarbeitung und Algorithmen

Aktuell stehen die Prognosen auf Sturm: Das gesamte Datenvolumen der Welt wird exponentiell weiter wachsen [84]. Solcherlei Datenberge, vor allem auch angehäuft durch immer neu hinzukommende Sensortechnik, lassen sich durch Menschenhand nicht mehr analysieren. Dieses Phänomen der Datensammlung und der algorithmischen Analyse ist langläufig unter dem Namen „Big Data“ bekannt (siehe Erklärvideo unten).

Aktuell stehen die Prognosen auf Sturm: Das gesamte Datenvolumen der Welt wird exponentiell weiter wachsen [84]. Solcherlei Datenberge, vor allem auch angehäuft durch immer neu hinzukommende Sensortechnik, lassen sich durch Menschenhand nicht mehr analysieren. Dieses Phänomen der Datensammlung und der algorithmischen Analyse ist langläufig unter dem Namen „Big Data“ bekannt (siehe Erklärvideo unten).

Generell muss eine Datensammlung an sich erstmal kein Problem sein. Für mich als Nutzer stellt sich die wichtige Frage: Vertraue ich der datenspeichernden Institution so sehr, dass sie mit meinen Daten so agiert, dass die Speicherung an sich nicht kompromitierbar ist und alles dafür getan wird eine Absicherung meiner Daten zu gewährleisten? Ein weiterer Vertrauensbeweis wäre für mich, wenn mir der Dienst aufzeigt, was eigentlich mit meinen Daten genau geschieht und wie diese miteinander in Beziehung gesetzt werden und welche Schlußfolgerungen hieraus gezogen werden (Stichwort Schufa-Scoring und das Nicht-Recht zu erfahren, wie genau meine Bonität berechnet wird). Richtige Transparenz bedeutet für mich also auch, dass ich weiss und in Erfahrung bringen kann, auf welche Art und Weise dies gesammelten Daten miteinander in Beziehung gebracht werden. Und genau das ist es, was heute von den meisten im Bereich der Datenverarbeitung agierenden Unternehmen als Betriebsgeheimnis definiert wird [85]. Teile davon dringen höchstens in gerichtlichen Auseinandersetzungen mal nach außen oder in stark gefilterter Form – niemals als Klartext.

Heute wird, auch aufgrund der stark gesunkenen Kosten, gespeichert, was gespeichert werden kann. Und zwar auf Vorrat – wer weiss, was man in Zukunft noch alles mit den Daten anstellen kann… Wie die Vergangenheit zeigt: Wer Daten hat, besitzt Macht über Menschen. [29].

Get your data back from the cloud! (?)

Max Schrems hat es vorgemacht: Bevor er erfolgreich gegen das Safe Harbour Abkommen zwischen Europa und den USA geklagt hatte[76], organisierte er sich von Facebook seine Daten. Es war das erste Mal, dass wir selber in die Lage versetzt wurden zu sehen, welche Daten eigentlich über uns gespeichert werden[77]. Insofern ist es auch mit Schülern machbar[78] ,zumindest ansatzweise das Experiment zu wagen. Hierbei sollte man jedoch vorsichtig sein, um keine Persönlichkeitsrechte der Schüler zu verletzen – und wenn man mit Schülerdaten arbeitet, sollte man sich vorab mit den Eltern besprechen! Bei Google kann man ein paar Daten einsehen, wenn man ein gut gefülltes Google-Konto hat. Und wenn man selber keines hat: Irgendwo wird man sicher jemanden finden der einem vertrauensvoll die Daten zur Verfügung stellt – bei 900 Mio. Nutzern weltweit, Stand Mai 2015[79]:

Logg dich in ein Google-Konto ein, um zu sehen was Google über dich weiß. Dann schau dir folgende Webseiten an.

Wie Google dich sieht:

https://www.google.com/settings/ads/

Ortsdaten

https://maps.google.com/locationhistory

Wonach habe ich gesucht?

https://www.google.com/history/

Was hab ich mir angeschaut?

https://www.youtube.com/feed/history/search_history

Welche Computer und mobile Gerät greifen auf ihr Konto zu?

https://security.google.com/settings/security/permissions

Was geht sonst so?

https://www.google.com/settings/dashboard

https://myaccount.google.com/intro

Was weiss die Öffentlichkeit eigentliche über mich bei Facebook?

Alternativ macht es auch viel Spaß, einmal mit der Software Cloud Explorer der Firma Elcomsoft zu spielen[80] und hier seine Daten schön aufgearbeitet zu bewundern. Die Vollversion kostet €1396 – aber für unsere Zwecke reicht die Evaluationsversion vollkommen aus.

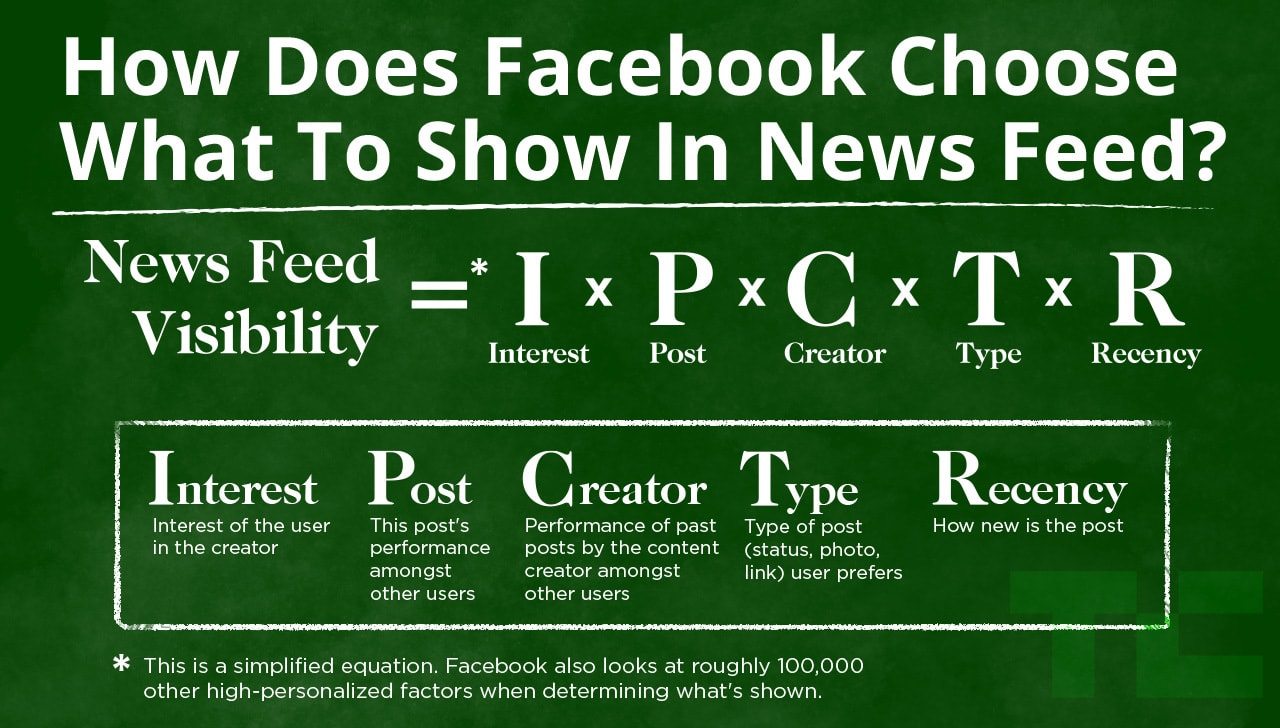

Wie Facebook über einen Alogrithmus entscheidet, welche Nachrichten im News-Feed enthalten sind. Quelle: https://techcrunch.com/2014/04/03/the-filtered-feed-problem/

Im Praxisanhang habe ich auch die URL von Facebook angegeben, wo man einen Antrag auf Herausgabe der persönlichen Daten beantragen kann. Auch das eine Arbeit, die man ggf. mit Schülern bearbeiten kann. Bei der Arbeit mit Schüleraccounts ist hierbei generell zu bedenken, dass die Eltern mit an Board geholt werden müssen und nicht ungefragt mit solchen Daten gearbeitet wird! Man bekommt von Facebook dann zwar all seine jemals dort abgelegten Daten ausgehändigt – allerdings: Was Facebook für Schlüsse aus den Daten zieht und wie dies in einer Gewichtung miteinerander gebracht werden, wird mit dem Datenauszug nicht viel ersichtlicher. Diesen Kontrast herauszuarbeiten wäre interessant. Nutzbar wäre das Bild links zur Visualisierung. Somit hätte man sich den Begriff der „Filterblase„erarbeitet.

Schlussbemerkung

Es ist ein schier endloses Feld an Informationen, die ich heute benötige, um mir überhaupt erstmal nur ein Bild von der Situation machen zu können. Ich hoffe die angegebenen Quellen helfen Ihnen bei der Arbeit an solch einem Thema und können Ihnen Impulse für eine Arbeit mit Schülern geben, denn wenn nicht wir tätig werden – wer dann?

Wir sind heute in der Position, dass Ausspähung und die damit verbundene technologische Gegenwehr an ein klassisches Wettrüsten erinnern. Die Gegenmaßnahmen, die ich derzeit wähle und die technologisch nicht zu anspruchsvoll für den Einzelnen sind, haben eine sehr geringe Halbwertszeit – ich muss somit immer am Ball bleiben. Für den User bleibt heute eigentlich nur noch folgendes Credo: Verhalte dich Datensparsam und gebe nur dann persönliche Informationen an, wenn du weißt, was mit den Daten passiert (zugegeben, auch ich bin da nicht immer konsequent). Aber viele meiner Accounts lege ich mit Fake-Adressen an oder trage falsche persönliche Daten ein. Wenn mir dieses Recht im Internet auch noch genommen werden soll, dann bin ich raus![81] Somit wird es für mich für die Zukunft immer wichtiger, mich politisch zu engagieren. Denn nur so haben wir eine Chance darauf, das Prinzip der Privatheit, welches wir uns über die Jahrhunderte mühsam erkämpft haben[82], zu erhalten. Wir müssen Schülerinnen und Schülern in diesem Zeitalter beibringen, dass ihre eigenen Daten ein unermesslicher Wert sind und ihnen ein Gespür hierfür vermitteln, anstatt fertige Lösungen zu suchen. Machen wir ein bisschen mehr von dem transparent, was bisher intransparent blieb. Nur so versetze ich den einzelnen wieder in die Lage eine Entscheidung treffen zu können. Das ist eine der größten Herausforderungen, in einer immer komplexer werdenden Zeit. Vor allem, da Algorithmen für uns immer mehr entscheiden und auf Grundlage der über uns gespeicherten Daten Prozesse in Gang setzen, uns Informationen entweder zeigen oder vorenthalten können.[83] Ich wünsche Ihnen viel Erfolg bei Ihrer Arbeit.

Praxis:

- Das Netz vergisst nicht – Arbeiten mit der Waybackmachine – https://archive.org/web

- Visualisieren von Datenspuren mit „Lighbeam“ – https://www.mozilla.org/de/lightbeam/ – https://portableapps.com/apps/internet/firefox_portable

- Get your Data back! – Arbeiten mit Google-Tools zur Datenvisualisierung (siehe Kasten oben) und dem Cloud-Explorer – https://www.elcomsoft.com/ecx.html

- Get your Data back! Antrag auf Herausgabe persönlicher Daten von Facebook: https://www.facebook.com/help/contact/166828260073047 – Vorsicht: URL ändert sich regelmäßig!

- Oversharing – „I´m at“ und „checked in“ Suche bei TWITTER – https://twitter.com/search-home

- Am I Uniqe: Tool zum Identifizieren eines Nutzers / Browsers (Browser Fingerprint): https://amiunique.org/

- Was man alles aus einem Browser auslesen kann: https://clickclickclick.click

- Welche Apps dürfen was – Visualisierung von Rechten unterschiedlicher Apps – https://support.google.com/googleplay/answer/6014972?p=app_permissions&rd=1, https://support.google.com/googleplay/answer/6270602?hl=de&ref_topic=6046245, https://www.androidpit.de/app-berechtigungen-android-erklaerung

- Anonymes surfen mit dem TOR-Browsers. https://www.torproject.org/

Über den Autor

Ekkehard Brüggemann

Jahrgang 1971, Medienpädagogischer Berater und Lehrer mit einer, sich seit den 80er Jahren im digitalen Untergrund (Demoszene) entwickelnden und noch immer gepflegten, Hassliebebeziehung zur Informationstechnik. An Energie gewinnt er z.B. durch Reibung an den heutigen und früheren technischen Herausforderungen diverser Systeme aber auch durch netzpolitische Themen.

Jahrgang 1971, Medienpädagogischer Berater und Lehrer mit einer, sich seit den 80er Jahren im digitalen Untergrund (Demoszene) entwickelnden und noch immer gepflegten, Hassliebebeziehung zur Informationstechnik. An Energie gewinnt er z.B. durch Reibung an den heutigen und früheren technischen Herausforderungen diverser Systeme aber auch durch netzpolitische Themen.

Heute ist Brüggemann als medienpädagogischer Berater des NLQ im Auftrag für niedersächsische Schulen und Lehrer unterwegs, ist Leiter des Medienzentrums des Landkreis Harburg im Speckgürtel von Hamburg und darf als Lehrer-Lehrer nur noch wenige Stunden in der Woche als Schüler-Lehrer unterrichten. Ehrenamtlich arbeitet Brüggemann für den Demoscene-Förderverein digitale kultur e.V. und der Internationalen Arbeitsgemeinschaft für Kommunikation und Medien e.V. (IAKM).

https://ekkib.de

https://www.medienzentrum-harburg.de

Version 1.4, 20170228

- erstes Ausfertigung

[1] Im Original: „Arguing that you don’t care about the right to privacy because you have nothing to hide is no different than saying you don’t care about free speech because you have nothing to say.“ – Übersetzung durch den Autor https://www.reddit.com/r/IAmA/comments/36ru89/just_days_left_to_kill_mass_surveillance_under/crglgh2 – abgerufen am 25.02.2017

[2] Im Original: „You have to fight for your privacy or you will lose it“ – Übersetzung durch den Autor – http://www.telegraph.co.uk/technology/eric-schmidt/10076175/Eric-Schmidt-interview-You-have-to-fight-for-your-privacy-or-you-will-lose-it.html – The telegraph, Rob Colvile, 25.05.2013 – abgerufen am 25.02.2017

[3] https://de.wikipedia.org/wiki/Alphabet_Inc. – Wikipedia, abgerufen am 25.02.2017

[4] http://www.heise.de/tp/artikel/23/23625/1.html – Telepolis, 27.09.2006, abgerufen am 25.02.2017

[5] http://www.spiegel.de/netzwelt/netzpolitik/fuenf-schlechte-argumente-fuer-mehr-ueberwachung-a-911202.html – Spiegel Online, 16.07.2013, abgerufen am 25.02.2017

[6] http://blog.amnesty.de/aktuelles/2015/06/04/7-gruende-weshalb-ich-habe-nichts-zu-verbergen%E2%80%9C-die-falsche-reaktion-auf-massenueberwachung-ist.html – Amnesty International Blog, 04.06.2015, abgerufen am 25.02.2017

[7] http://www.heise.de/newsticker/meldung/NSA-Skandal-Internetznutzer-halten-ihre-Daten-zunehmend-fuer-unsicher-2216709.html – Heise Online, 05.06.2014, abgerufen am 25.02.2017

[8] http://www.presseportal.de/pm/80428/3236590 – Pressemitteilung der GFK, 28.01.2016, abgerufen am 25.02.2017

[9] http://www.jff.de/dateien/JFF-Bericht_Datenschutz_Persoenlichkeitsrechte.pdf – Persönliche Informationen in aller Öffentlichkeit?, Ulrike Wagner, Niels Brüggen, Christa Gebel, JFF – Institut für Medienpädagogik in Forschung und Praxis, München im September 2010 – aufgerufen am 25.02.2017

[10] http://www.lfm-nrw.de/foerderung/forschung/abgeschlossene-projekte/schriftenreihe-medienforschung/digitale-privatsphaere.html – Michael Schenk, Julia Niemann, Gabi Reinmann, Alexander Roßnagel (Hrsg.): Digitale Privatsphäre: Heranwachsende und Datenschutz auf Sozialen Netzwerkplattformen, Schriftenreihe Medienforschung der LfM, Band 71, Berlin: Vistas, 2012, S.5, Abb.3, in der Zusammenfassung der Studie, abgerufen am 25.02.2017

[11] Kehr, F., Rothmund, T., Gollwitzer, M., Grimm, R., Füllgraf, W., Vertrauen ist gut, Kontrolle ist besser? Prädiktoren sicherheitsrelevanten Verhaltens bei jugendlichen Computernutzern, Zeitschrift für Datenschutz und Datensicherheit, 05/2015

[12] http://www.mpfs.de/fileadmin/files/Studien/JIM/2015/JIM_Studie_2015.pdf – JIM Studie 2015, Seite 40f – Datensicherheit in Communities, abgerufen am 25.02.2017

[13] http://de.statista.com/statistik/daten/studie/154635/umfrage/umsatz-von-google-quartalszahlen, Statista, abgerufen am 25.02.2017

[14] http://www.heise.de/newsticker/meldung/Facebook-verdoppelt-Gewinne-3085877.html, Heise, 28.01.2016, abgerufen am 25.02.2017

[15] https://www.sistrix.de/frag-sistrix/google-algorithmus-aenderungen/google-core-algorithmus-update-phantom-update – Sistrix, abgerufen am 25.02.2017

[16] http://www.heise.de/security/meldung/Massiver-Datenklau-bei-US-Steuerbehoerde-IRS-2668602.html – Heise Online, 07.05.2015, abgerufen am 25.02.2017

[17] http://www.heise.de/security/meldung/Milliardenschaeden-fuer-Firmen-durch-Wirtschaftsspione-im-Netz-2482756.html – Heise Online, 09.12.2014, abgerufen am 25.02.2017

[18] http://www.heise.de/security/meldung/Weitere-Bitcoin-Site-macht-nach-Bankraub-dicht-2133953.html – – Heise Online, 05.03.2014, abgerufen am 25.02.2017

[19] http://www.heise.de/security/meldung/Erste-Sichtung-Erpressungstrojaner-Ransom32-aufgrund-JavaScript-noch-bedrohlicher-3060409.html – Heise Online, 04.01.2016, abgerufen am 25.02.2017

[20] http://www.heise.de/security/meldung/Symantec-erklaert-Antivirus-Software-fuer-tot-2183311.html – Heise Online, 06.05.2014, abgerufen am 25.02.2017

[21] http://www.klicksafe.de/themen/technische-schutzmassnahmen/den-pc-schuetzen/ – Klicksafe, abgerufen am 25.02.2017

[22] https://blog.botfrei.de/2015/07/blick-schaerfen-spam-und-phishing-mails-richtig-erkennen/ – botfrei Blog, 30.07.2015, abgerufen am 25.02.2017

[23] http://www.klicksafe.de/themen/kommunizieren/spam/s/spam/ – Klicksafe, abgerufen am 25.02.2017

[24] http://www.heise.de/extras/timeline – heise, abgerufen am 25.02.2017

[25] http://www.spiegel.de/politik/deutschland/bundeswehr-ursula-von-der-leyen-ruestet-an-der-cyber-front-auf-a-1042985.html – Spiegel Online, 10.07.2015 – abgerufen am 25.02.2017

[26] http://www.netwars-project.com/de/webdoc – Netwars, abgerufen am 25.02.2017

[27] http://www.heise.de/newsticker/meldung/UN-Digitale-Blauhelme-fuer-den-Cyberwar-3045618.html – Heise, 12.12.2015 – abgerufen am 25.02.2017

[28] http://hackingteam.it/ – Hackingteam, abgerufen am 25.02.2017

[29] https://de.wikipedia.org/wiki/Rosa_Liste – Wikipedia, abgerufen am 25.02.2017

[30] http://www.velspol.de/index.php/ueber/beitraege/glossar/297-rosa-listen, VelsPol, abgerufen am 25.02.2017

[31] http://www.heise.de/tr/artikel/Kampf-um-die-Anonymitaet-3083439.html, Technology Review, 27.01.2016, abgerufen am 25.02.2017

[32] http://www.elektroniknet.de/halbleiter/sonstiges/artikel/104776/, Elektroniknet, 16.01.2014, abgerufen am 25.02.2017

[33] https://de.wikipedia.org/wiki/Arpanet, Wikipedia, abgerufen am 25.02.2017

[34] http://cluetrain.com/ (englisches original) – http://cluetrain.com/auf-deutsch.html (schlechte deutsche Übersetzung), Levine, Locke, Searls & Weinberger, 1999, abgerufen am 25.02.2017

[35] http://www.sueddeutsche.de/digital/internet-denker-doc-searls-im-netz-sind-wir-nackt-und-firmen-nutzen-das-aus-1.2298409, Süddeutsche Zeitung, 10.01.2015, abgerufen am 25.02.2017

[36] https://de.wikipedia.org/wiki/Kerckhoffs%E2%80%99_Prinzip, Wikipedia, abgerufen am 25.02.2017

[37] https://de.wikipedia.org/wiki/Perfect_Forward_Secrecy, Wikipedia, abgerufen am 25.02.2017

[38] https://de.wikipedia.org/wiki/E-Mail-Verschl%C3%BCsselung, Wikipedia, abgerufen am 25.02.2017

[39] https://de.wikipedia.org/wiki/Phil_Zimmermann, Wikipedia, abgerufen am 25.02.2017

[40] https://de.wikipedia.org/wiki/Lavabit, Wikipedia, abgerufen am 25.02.2017

[41] https://www.philzimmermann.com/EN/essays/WhyIWrotePGP.html, Phil Zimmermann, abgerufen am 25.02.2017

[42] http://www.wired.com/2014/11/whatsapp-encrypted-messaging, Wired.com, abgerufen am 25.02.2017

[43] http://www.huffingtonpost.in/2016/01/27/whatsapp-facebook_n_9084498.html, Huffington Post, 27.01.2016, abgerufen am 25.02.2017

[44] http://www.mobiflip.de/whatsapp-datensicherheit – Mobiflip, René Hesse 01.08.2012, abgerufen am 30.01.2016 – https://www.whatsapp.com/legal/#Privacy – WhatsApp Privacy Statement, abgerufen am 25.02.2017

[45] https://www.derwesten.de/wirtschaft/digital/welche-zugriffsrechte-whatsapp-zur-super-wanze-machen-id9116922.html – Der Westen, 17.03.2014, abgerufen am 25.02.2017

[46] http://money.cnn.com/2014/02/19/technology/social/facebook-whatsapp/index.html – CNN, Adrian Covert, 19.02.2014 – abgerufen am 25.02.2017

[47] http://www.pcwelt.de/tipps/Android-Zugriffsrechte-von-Apps-ueberpruefen-und-deaktivieren-8005008.html – PCWelt, Dennis Steinmels, 08.09.2014, abgerufen am 25.02.2017

[48] https://de.wikipedia.org/wiki/Jailbreak_%28iOS%29 – Wikipedia, abgerufen am 25.02.2017

[49] http://www.giga.de/apps/cydia/news/whatsapp-plus-fuer-iphone-kostenloses-add-on-fuer-mehr-features-cydia – Giga, Ben Mille, 06.02.2015, abgerufen am 25.02.2017

[50] https://www.google.de/chrome/browser/desktop/index.html – Google, abgerufen am 25.02.2017

[51] http://www.pcmag.com/article2/0,2817,2398046,00.asp – PCMag 24.12.2011, abgerufen am 25.02.2017

[52] https://www.verbraucher-sicher-online.de/thema/cookies – Verbraucher sicher online, abgerufen am 25.02.2017

[53] https://de.wikipedia.org/wiki/Flash-Cookie – Wikipedia, abgerufen am 25.02.2017

[54] https://de.wikipedia.org/wiki/Z%C3%A4hlpixel – Wikipedia, abgerufen am 25.02.2017

[55] https://de.wikipedia.org/wiki/Canvas_Fingerprinting – Wikipedia, abgerufen am 25.02.2017

[56] http://ec.europa.eu/ipg/basics/legal/cookies/index_en.htm – European Commission, , abgerufen am 25.02.2017

[57] http://www.spiegel.de/netzwelt/netzpolitik/datenschutz-einigung-auf-neue-eu-regeln-a-1068046.html – Spiegel Online, 16.12.2015, , abgerufen am 25.02.2017

[58] http://www.heise.de/newsticker/meldung/Firefox-Add-On-visualisiert-Surf-Tracking-1982597.html – Heise Online, abgerufen am 25.02.2017

[59] https://donottrack-doc.com/de/ – donottrack, abgerufen am 25.02.2017

[60] https://github.com/gorhill/uBlock – gorhill, abgerufen am 25.02.2017

[61] https://www.youtube.com/watch?v=xWyuWKUjHMY – Johannes M., 15.02.2015, abgerufen am 25.02.2017

[62] https://github.com/gorhill/uMatrix – gorhill, abgerufen am 25.02.2017

[63] https://www.youtube.com/watch?v=af0tUR0GZUI – Sempervideo, 17.12.2014, abgerufen am 25.02.2017

[64] http://www.heise.de/newsticker/meldung/Firefox-42-blockiert-Tracker-2868184.html – Heise, 03.11.2015, abgerufen am 25.02.2017

[65] https://www.basicthinking.de/blog/2013/10/04/bis-2017-weltweit-ueber-fuenf-milliarden-handy-nutzer-erwartet-groesstes-wachstum-in-nahost – Basicthinking Prognose für 2017, Tobias Gillen, 04.10.2013, abgerufen am 25.02.2017

[66] https://motherboard.vice.com/blog/what-apple-does-and-doesnt-know-about-you – Motherboard, 06.11.2013, abgerufen am 25.02.2017

[67] https://www.google.com/transparencyreport – Google, abgerufen am 25.02.2017

[68] https://de.wikipedia.org/wiki/Ende-zu-Ende-Verschl%C3%BCsselung – Wikipedia, abgerufen am 25.02.2017

[69] http://www.silicon.de/41614880/rc4-nomore-exploit-gefaehrdet-millionen-internet-nutzer – Solicon, Martin Schindler, 21.07.2015, aufgerufen am 25.02.2017

[70] http://www.7-zip.org/ – 7Zip, abgerufen am 25.02.2017

[71] https://de.wikipedia.org/wiki/Advanced_Encryption_Standard, Wikipedia, aufgerufen am 25.02.2017

[72] https://de.wikipedia.org/wiki/Metadaten – Wikipedia, abgerufen am 25.02.2017

[73] https://www.youtube.com/watch?v=kV2HDM86XgI#t=17m52s – Youtube, Ex-NSA Chef Hayden auf dem John Hopkins Foreign Affairs Symposium 07.04.2014 – aufgerufen am 25.02.2017

[74] http://www.zeit.de/digital/datenschutz/2014-04/vorratsdatenspeicherung-schweiz-daenemark-visualisierung – Zeit Online, Patrick Beuth, 27.04.2014, abgerufen am 25.02.2017

[75] http://windowsunited.de/2015/08/20/windows-hello-schuetzt-den-pc-auch-vor-boesen-zwillingen/ – Windowsunited Königstei, 20.08.2015, aufgerufen am 25.02.2017

[76] http://www.rp-online.de/politik/eu/eugh-kippt-safe-harbor-max-schrems-mit-facebook-klage-erfolgreich-aid-1.5449818 – RP Online, 06.10.2015, abgerufen am 25.02.2017

[77] http://www.europe-v-facebook.org/DE/Datenbestand/datenbestand.html – Max Schrems, abgerufen am 25.02.2017

[78] http://www.europe-v-facebook.org/DE/Daten_verlangen_/daten_verlangen_.html – Max Schrems, abgerufen am 25.02.2017

[79] http://www.statista.com/statistics/432390/active-gmail-users/ – Statista, abgerufen am 25.02.2017

[80] https://www.elcomsoft.com/ecx.html – Elcomsoft, abgerufen am 25.02.2017

[81] http://www.stern.de/politik/deutschland/diskussion-um-klarnamen-im-netz-innenminister-friedrich-heizt-debatte-an-3781670.html – abgerufen am 25.02.2017

[82] https://medium.com/the-ferenstein-wire/the-birth-and-death-of-privacy-3-000-years-of-history-in-50-images-614c26059e#.nl2tsoo4p, Medium, Greg Ferenstein, 24.11.2015, aufgerufen am 25.02.2017

[83] http://www.politik-kommunikation.de/ressorts/artikel/wie-algorithmen-die-politik-veraendern-1247577150 – Wie Algorithmen die Politik verändern, von Kai Schlieter, 25.01.2016 – abgerufen am 25.02.2017

[84] https://germany.emc.com/leadership/digital-universe/index.htm – Die in Zusammenarbeit mit IDC erstellte EMC Studie „Das digitale Universum“ ist eine Studie, die den jährlichen Datenzuwachs in Zahlen bemisst. -abgerufen am 25.02.2017

[85] http://www.spiegel.de/netzwelt/web/google-algorithmus-konzern-will-suchformel-nicht-offenlegen-a-1024467.html – Google will Suchformel nicht offenlegen – , Spiegel Online / DPA, 19.03.2015, aufgerufen am 25.02.2017